Google und Yahoo sagen betrügerischen Mails den Kampf an: mit neuen Maßnahmen wollen sie die Zahl betrügerischer E-Mails reduzieren, die Tag für Tag in den elektronischen Postfächern ihrer Nutzer landen. Dazu wollen beide Unternehmen – und andere werden folgen – ab dem 1. Februar 2024 eine starke Authentifizierung einsetzen.

Heise Business Services, 2023

In der heutigen digitalen Kommunikationswelt, wo Spoofing eine reale Bedrohung darstellt, ist die Implementierung von Sicherheitsstandards wie SPF, DKIM und DMARC entscheidend. Diese Standards schützen nicht nur vor betrügerischen Taktiken, die vertrauenswürdige Quellen imitieren, sondern gewährleisten auch die Authentizität und Integrität Ihrer E-Mail-Kommunikation.

Für jeden, der E-Mails versenden möchte, ist es unerlässlich, die nachstehenden Einrichtungen zu implementieren.

- Sender Policy Framework einrichten

- DKIM (DomainKeys Identified Mail) einrichten

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) einrichten

Was ist Spoofing?

Spoofing, ein Begriff, der Manipulation oder Verschleierung bedeutet, beschreibt eine betrügerische Praxis, bei der sich Kriminelle per E-Mail oder Telefon als vertrauenswürdige Behörden, Unternehmen oder Einzelpersonen ausgeben. Ihr Ziel ist es, sensible Informationen zu erbeuten oder die Opfer auf gefälschte Webseiten zu locken, um dort weitere Angriffe durchzuführen. Opfer erhalten Anrufe oder E-Mails, die von vermeintlich bekannten und vertrauenswürdigen Absendern stammen, während die wahre Identität der Angreifer verborgen bleibt.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät dringend, auf zweifelhafte Aufforderungen nach persönlichen Daten oder Geld weder per E-Mail noch per Anruf zu reagieren. Stattdessen sollte die Kommunikation sofort beendet und über einen alternativen Kommunikationsweg eine Verifikation der Anfrage bei der betreffenden Person, Behörde oder Institution eingeholt werden.

Warum ist die Aktualisierung auf SPF, DKIM und DMARC jetzt wichtiger denn je für Ihre E-Mail-Kommunikation?

In der dynamischen Welt der digitalen Kommunikation stehen wir vor einer wesentlichen Veränderung: Ab dem 1. Februar 2024 setzen führende E-Mail-Dienstleister wie Google Mail (GMail) und Yahoo die Implementierung von SPF, DKIM und DMARC für ausgehende E-Mails voraus. Dies markiert einen entscheidenden Punkt in der Sicherstellung einer effektiven und vertrauenswürdigen E-Mail-Kommunikation.

Die Integration dieser Authentifizierungsstandards ist nicht nur eine technische Formalität, sondern eine grundlegende Voraussetzung, um die Integrität und die sichere Zustellung Ihrer E-Mails zu gewährleisten. Bei Nichtbeachtung oder fehlerhafter Konfiguration könnten Ihre Nachrichten ihren Zielort nicht erreichen, was zu verpassten Geschäftsmöglichkeiten und einem Bruch in der Kommunikation mit Ihren Kunden führen könnte.

Überprüfung der aktuellen SPF-Konfiguration

Bevor Sie Änderungen vornehmen, ist es wichtig, den Status quo zu überprüfen. Ein effektives Werkzeug hierfür ist der SPF Check über die MX-Toolbox. Wenn Sie Ihre Domain hier eingeben, erhalten Sie eine direkte Rückmeldung. Sollte kein SPF-Eintrag existieren, ist es höchste Zeit, einen solchen anzulegen.

Erstellung und Anpassung des SPF-Eintrags

Erstellung des SPF-Eintrags: Ein SPF-Eintrag ist ein TXT-Eintrag in Ihren DNS-Einstellungen und beginnt immer mit „v=spf1“, gefolgt von den autorisierten Mailservern Ihrer Wahl.

Auswahl der autorisierten Mailserver: Sie haben die Möglichkeit, spezifische IPv4- oder IPv6-Adressen sowie Domains von Diensten, die E-Mails in Ihrem Namen versenden, zu autorisieren. Nutzen Sie die Statements „ip4“, „ip6“, und „include“ für eine präzise Konfiguration.

Beispiel: ip4:ADDRESS / ip6:ADDRESS

Dieses Statement wird verwendet, um die SPF-Einträge einer anderen Domain in Ihren SPF-Eintrag zu integrieren. Es wird oft genutzt, wenn Sie externe Dienste nutzen, die E-Mails in Ihrem Namen versenden. Beispiel: include:spf.leonex.de fügt die von uns (LEONEX) autorisierten Mailserver hinzu.

Beispiel: include:DOMAIN

In einem A-Record wird der Domainname (wie z.B. „leonex.de“) mit einer spezifischen IP-Adresse verknüpft. Wenn in einem SPF-Eintrag der Befehl „a“ steht (z.B. „v=spf1 a -all“), bedeutet das, dass E-Mails, die von der im A-Record der Domain festgelegten IP-Adresse gesendet werden, als legitim angesehen werden. Dies hilft dabei, sicherzustellen, dass E-Mails wirklich von Ihrer Organisation gesendet werden und schützt vor Missbrauch Ihrer Domain durch Spammer.

Beispiel: a

Der MX-Record einer Domain listet die Server auf, die für den E-Mail-Empfang zuständig sind. Wenn im SPF-Eintrag der Befehl „mx“ steht (z.B. in „v=spf1 a mx -all“), bedeutet das, dass E-Mails, die von den im MX-Record aufgelisteten Mailservern gesendet werden, als berechtigt angesehen werden. Dies erlaubt den Versand von E-Mails von offiziellen E-Mail-Servern Ihrer Domain und trägt zur Sicherstellung der E-Mail-Authentizität bei.

Beispiel: v=spf1 a mx ip4:193.39.74.102 ip6:2001:678:94c:130::101 include:spf.leonex.de -all

Festlegung der SPF-Richtlinie: Am Ende Ihres SPF-Eintrags bestimmen Sie die Richtlinie für den Umgang mit E-Mails, die nicht dem SPF-Eintrag entsprechen. Die Optionen reichen von einer weichen Ablehnung („~all“) über eine harte Ablehnung („-all“) bis hin zu einer neutralen Einstellung („?all“). Unsere Empfehlung hierzu ist „-all“: Durch diese Optionen erhält man zeitnah eine Rückmeldung vom Mail-Empfänger-Server z.B. bei einer fehlerhaften Konfiguration oder bei einer allgemeinen Ablehnung.

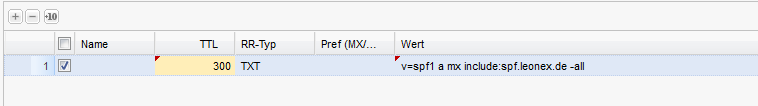

Integration des SPF-Eintrags in Ihre DNS-Einstellungen

Nach der Erstellung des Eintrags ist der nächste Schritt, diesen in die DNS-Einstellungen Ihrer Domain zu integrieren. Dies erfolgt in der Regel über die DNS-Verwaltung Ihres Providers. Achten Sie darauf, die korrekten Werte einzutragen und den Eintrag ordnungsgemäß zu speichern.

- Leogate Login:

- Besuchen Sie die Leogate-Webseite.

- Zugriff auf Zone-Verwaltung:

- Navigieren Sie im Menü auf der linken Seite zur „Zone-Verwaltung“.

- Domain auswählen:

- Durchsuchen Sie die Liste und doppelklicken Sie auf Ihre Domain, um die Einstellungen zu öffnen.

- Hinzufügen eines neuen Eintrags:

- Wählen Sie die Option „Zusätzliche Nameserver-Einträge“.

- Klicken Sie auf das „Plus“-Symbol, um einen neuen Eintrag zu erstellen.

- Konfiguration des TXT-Eintrags:

- Lassen Sie das Feld „Name“ leer.

- Setzen Sie die TTL (Time To Live) auf „300“.

- Wählen Sie bei RR-Typ „TXT“ aus.

- Im Feld „Wert“ fügen Sie Ihren SPF-Eintrag ein:

v=spf1 a mx include:spf.leonex.de -all

- Speichern des Eintrags:

- Bestätigen Sie den Vorgang, indem Sie auf „Übernehmen“ klicken.

Überprüfung des SPF-Eintrags

Auch nach der Einrichtung ist es ratsam, den Eintrag zu überprüfen. Wieder können Sie hierfür Tools wie die MX-Toolbox nutzen. Bedenken Sie, dass DNS-Änderungen bis zu 24 Stunden in Anspruch nehmen können.

Bei der Optimierung Ihres SPF-Eintrags kann ein spezialisiertes Tool eine große Hilfe sein. Wir empfehlen die Verwendung des „Generator – SPF-Record“ Tools. Dieses Werkzeug unterstützt Sie dabei, Ihren SPF-Eintrag präzise aufzuschlüsseln und zu verfeinern, um eine optimale Konfiguration sicherzustellen.

DKIM (DomainKeys Identified Mail)

DKIM ist ein Authentifizierungsverfahren für E-Mails, das die Integrität und Authentizität von E-Mail-Nachrichten gewährleistet. Durch eine digitale Signatur, die mit dem DNS-Eintrag der sendenden Domain verifiziert wird, hilft DKIM dabei, E-Mail-Spoofing zu verhindern und das Vertrauen in die Echtheit von E-Mail-Kommunikation zu stärken.

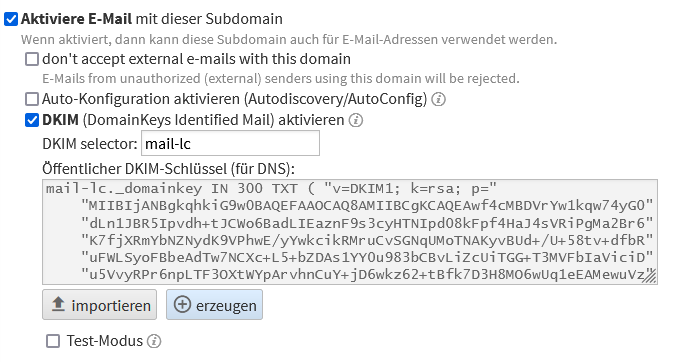

1. Generieren des DKIM-Schlüssels

Um Ihren DKIM-Schlüssel zu generieren, folgen Sie diesen Schritten:

- Melden Sie sich im LiveConfig an.

- Wählen Sie die gewünschte Domain aus und öffnen Sie diese.

- Gehen Sie zum Reiter „E-Mail“.

- Aktivieren Sie „DKIM“ und wählen Sie einen einzigartigen Selektor, z.B. „mail-lc“.

- Klicken Sie auf „erzeugen“, wählen Sie „2048 Bits“ für die RSA-Schlüssellänge und speichern Sie die Einstellung.

- Kopieren Sie den Inhalt aus dem öffentlichen DKIM-Schlüssel für die weitere Verwendung.

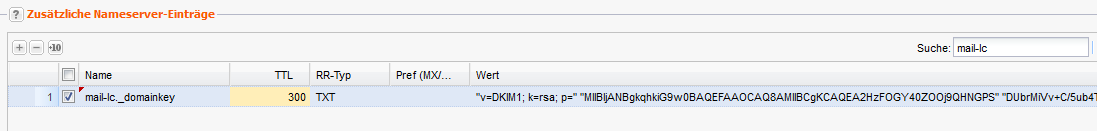

2. Eintragung in der Domainverwaltung

Fügen Sie den DKIM-Schlüssel in Ihrer Domainverwaltung ein:

- Melden Sie sich in Ihrer Domainverwaltung, z.B. bei Leogate an.

- Navigieren Sie zur „Zone-Verwaltung“.

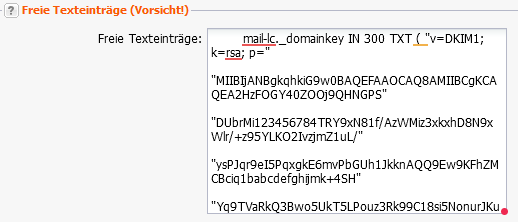

- Öffnen Sie die gewünschte Domain und gehen Sie zu „Erweitert“.

- Fügen Sie den DKIM-Schlüssel in das Feld „Frei Texteinträge“ ein.

- Speichern Sie die Änderungen.

3. Überprüfung

Nach der Eintragung des DKIM-Schlüssels in die DNS-Zone:

- Warten Sie, bis die Änderungen im Internet aktualisiert sind.

- Verwenden Sie ein Online-Tool zur Überprüfung von DKIM, z.B. den DKIM-Test von MXToolbox, um sicherzustellen, dass Ihr DKIM-Eintrag korrekt konfiguriert ist.

4. Überwachen

Überwachen Sie regelmäßig Ihre DKIM-Signaturen, um deren korrekte Funktion zu gewährleisten.

DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARC hilft bei der Validierung von E-Mails und schützt E-Mail-Domänen vor Missbrauch durch Phishing und Spoofing. Es baut auf SPF und DKIM auf und ermöglicht Domain-Inhabern, Richtlinien für den Umgang mit nicht verifizierbaren Nachrichten festzulegen. Bevor DMARC effektiv implementiert werden kann, ist es absolut notwendig, dass SPF und DKIM korrekt eingerichtet und konfiguriert sind.

1. Schritte zur Implementierung von DMARC

- Einrichten von SPF und DKIM: Stellen Sie sicher, dass diese für Ihre Domain korrekt konfiguriert sind.

- DMARC-Eintrag erstellen: Fügen Sie einen TXT-Eintrag in Ihren DNS-Einstellungen hinzu, der Ihre DMARC-Politik definiert.

- DMARC-Politik wählen: Wählen Sie zwischen „none“, „quarantine“ oder „reject“.

1.1. DMARC-Optionen im Detail

- v (Version): Markiert die DMARC-Version, aktuell „DMARC1“. Es ist ein Muss, um den DMARC-Eintrag gültig zu machen.

- Beispiel: v=DMARC1

- p (Policy):Bestimmt, was mit E-Mails passiert, die die DMARC-Checks nicht bestehen, wie keine Aktion („none“), in Quarantäne stellen („quarantine“) oder ablehnen („reject“).

- Beispiel: p=quarantine

- sp (Subdomain Policy):Legt eine DMARC-Policy speziell für Subdomains fest. Fehlt dieser Eintrag, gilt die Hauptdomain-Policy.

- Beispiel: sp=none

- rua (Reporting URI of Aggregate Reports):Gibt an, wohin zusammengefasste Berichte geschickt werden sollen, meist als E-Mail-Adresse.

- Beispiel: rua=mailto:berichte@example.com

- ruf (Reporting URI for Forensic Reports):Ähnlich wie rua, aber für detailliertere Berichte zu bestimmten Fehlschlägen.

- Beispiel: ruf=mailto:forensik@example.com

- pct (Percentage of Messages Subjected to Filtering):Definiert den Anteil der E-Mails, die DMARC unterliegen, was eine schrittweise Einführung ermöglicht.

- Beispiel: pct=100

- aspf (Alignment Mode for SPF): Legt fest, wie genau die Domain im „From“-Header mit der in SPF übereinstimmen muss, entweder locker („r“) oder strikt („s“).

- Beispiel: aspf=s

- adkim (Alignment Mode for DKIM):Bestimmt, wie genau die Domain in DKIM mit der „From“-Domain übereinstimmen muss, auch locker („r“) oder strikt („s“).

- Beispiel: adkim=s

- fo (Failure Reporting Options): Legt fest, wann DMARC-Fehlerberichte erstellt werden, wie bei jedem Fehlschlag („1“) oder nur bei bestimmten Typen.

- Beispiel: fo=1

- rf (Report Format): Bestimmt das Format der Fehlerberichte, meist „afrf“.

- Beispiel: rf=afrf

- ri (Report Interval): Gibt an, wie oft DMARC-Berichte gesendet werden, in Sekunden.

- Beispiel: ri=86400 (24 Stunden)

1.2. Empfehlung und Einrichtung

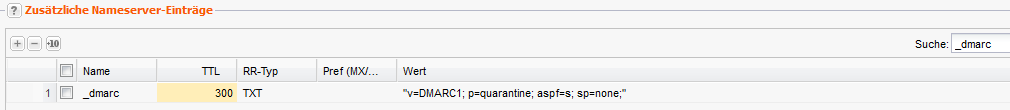

- Empfohlener DMARC-Eintrag: _dmarc 300 IN TXT „v=DMARC1; p=quarantine; aspf=s; sp=none;“

Für die Einrichtung Ihres DMARC-Eintrags in der Domainverwaltung, beispielsweise bei Leogate, folgen Sie diesen einfachen Schritten:

- Melden Sie sich bei Leogate an und navigieren Sie zur „Zone-Verwaltung“ im linken Menü.

- Lokalisieren Sie Ihre Domain in der Liste und öffnen Sie die Einstellungen mit einem Doppelklick.

- Wechseln Sie in den Bereich „Erweitert“.

- Tragen Sie Ihren DMARC-Eintrag im Abschnitt „Frei Texteinträge“ ein. Beispiel: _dmarc 300 IN TXT „v=DMARC1; p=quarantine; aspf=s; sp=none;“

- Bestätigen Sie Ihre Eingaben durch Klick auf „Übernehmen“.

1.3.1. DMARC-Berichte analysieren

- Analysieren Sie die Berichte, um Ihre E-Mail-Sicherheit zu verstehen und bei Bedarf anzupassen.

Unsere Empfehlung des DMARC-Eintrags mit DMARC-Berichte:

rua=mailto:forensik@example.com;

Das Kürzel „rua“ steht für „Reporting URI for Aggregate Reports“ und bezeichnet den Ort, an den zusammengefasste Berichte über E-Mail-Authentifizierungsergebnisse gesendet werden. Wenn Sie in Ihrem DMARC-Eintrag „mailto:“ sehen, bedeutet dies, dass diese Berichte per E-Mail verschickt werden. Die spezifische Adresse, in diesem Fall „forensik@example.com„, ist der Empfänger dieser Berichte. Somit wird „forensik@example.com“ als Empfangsadresse für die gesammelten Informationen über die E-Mail-Authentifizierung verwendet.

Beispiel:

_dmarc 300 IN TXT „v=DMARC1; p=quarantine; aspf=s; sp=none; rua=mailto:forensik@example.com;“

2. Anpassen und Überwachen

Überwachen Sie die Berichte kontinuierlich und passen Sie Ihre Einstellungen bei Bedarf an.

3. Tools

- Nutzen Sie Tools wie den DMARC-Generator, um Ihren DMARC-Eintrag zu verfeinern und zu analysieren.

Durch die Implementierung und regelmäßige Wartung von DKIM und DMARC stärken Sie die Sicherheit und Integrität Ihrer E-Mail-Kommunikation. Dies ist ein entscheidender Schritt, um sich in der digitalen Welt von heute vor Bedrohungen zu schützen.

Fazit

Zum Abschluss lässt sich festhalten, dass die Einführung von SPF, DKIM und DMARC nicht nur eine Reaktion auf die veränderten Anforderungen großer E-Mail-Dienstleister ist, sondern auch eine bedeutsame Aufwertung Ihrer E-Mail-Sicherheitsstrategie darstellt. Die korrekte Implementierung dieser Protokolle gewährleistet, dass Ihre E-Mails als vertrauenswürdig eingestuft und erfolgreich zugestellt werden, was in der heutigen digital vernetzten Welt von unschätzbarem Wert ist. Indem Sie diese Schritte umsetzen, schützen Sie nicht nur Ihre Kommunikation und stärken das Vertrauen Ihrer Kunden, sondern setzen auch ein klares Zeichen für Ihre Bereitschaft, sich an die besten und aktuellsten Sicherheitspraktiken anzupassen. Wir hoffen, dass dieser Beitrag Ihnen wertvolle Einblicke und Anleitungen geboten hat und stehen bereit, Sie auf diesem Weg der digitalen Absicherung zu begleiten.

Letztes Änderungsdatum: